Data classificatie speelt een belangrijke rol in security

Werken vanaf privé devices zoals een telefoon of laptop is lange tijd niet wenselijk geweest vanuit werkgevers. Het borgen van de veiligheid van bedrijfsdata speelde hierbij een belangrijke rol. Zowel de verbinding van de privé apparaten als de veiligheid van het device waren voor de IT-afdeling niet goed in kaart te brengen. Voor de mensen die plaats onafhankelijke moesten werken werd de bedrijfslaptop en telefoon in het leven geroepen. Het faciliteren van een moderne werkplek maakte dat bedrijven later veelal alle medewerkers gebruik lieten maken van een bedrijfslaptop. Maar hoe is dat nu?

“Werken vanaf een persoonlijk device is in huidige werkomgevingen en met de mogelijkheden van data classificatie geen probleem meer voor het veilig benaderen van data” vertelt Ivan.

Veilig werken op eigen devices

Ivan ligt toe dat het aanvragen van data, ongeacht het device, op de volgende manier verloopt in huidige werkomgevingen. Als eerste achterhalen we via Multi Factor Authentication (MFA) bij elk inlogmoment je online identiteit. Zo controleren we of je bent wie je zegt dat je bent om de juiste toegang tot stand te kunnen brengen. Vervolgens verifiëren we of je toegang hebt tot de opgevraagde data. Kortom, heeft de dataeigenaar middels data classificatie daar toestemming voor gegeven? Als 3e stap controleren we of het device waarop je de data wilt benaderen veilig genoeg is om de data te mogen benaderen. Ook dit gebeurt aan de hand van de eisen van de dataeigenaar. Dat klinkt als een lange procedure maar in werkelijkheid duurt dit slechts enkele seconden.

Rol van data classificatie in security

“De basisbeveiliging van data en systemen moet goed zijn, dat staat voor op.” stelt Michaël. Voor de wet moet je aan kunnen tonen dat je alles hebt gedaan om bedrijfsdata veilig te stellen. Daarnaast is het noodzakelijk om inzicht te hebben in wie, wanneer, welke data raadpleegt. Op deze manier kan als er iets gebeurt de schade beperkt worden, door in actie te komen.

Een technische securitybasis bestaat volgens Michaël uit minimaal de volgende componenten:

- Een vorm van authenticatie denk aan MFA, wachtwoorden en gekoppelde accounts;

- De encryptie van devices zoals laptops, usb-sticks een telefoon;

- Preventie maatregelen (ATP, virus scanner, Multi Device Management, Firewall o.i.d.);

- Data classificatie (afdelingsmappen, Teams of Sharepoint groepen).

Deze security categorieën vormen een mooie basis voor een veilige werkomgeving. Vanuit deze basis kun je bekijken welke oplossingen passen om een veilige omgeving te bouwen. Kijk hierbij niet naar wat de buurman heeft maar wat de meeste waarde heeft voor jouw bedrijfsvoering. Kortom, wat zijn jouw kroonjuwelen? Vraag hierbij altijd advies aan een IT-expert.

Solide security is essentieel voor uw bedrijfssucces

Uw interne netwerk is een platform waarop data, applicaties en devices samenkomen. Wie toegang heeft tot het bedrijfsnetwerk kan bij allerlei gevoelige informatie. Netwerkbeveiliging is daarmee de basis geworden om veilig met klantgegevens en vertrouwelijke informatie om te gaan. Welke oplossing hiervoor het meest geschikt is, is voor iedereen anders. De engineers van Veerman ICT helpen u graag met het samenstellen van de juiste mix voor een veilig en betrouwbaar bedrijfsnetwerk.

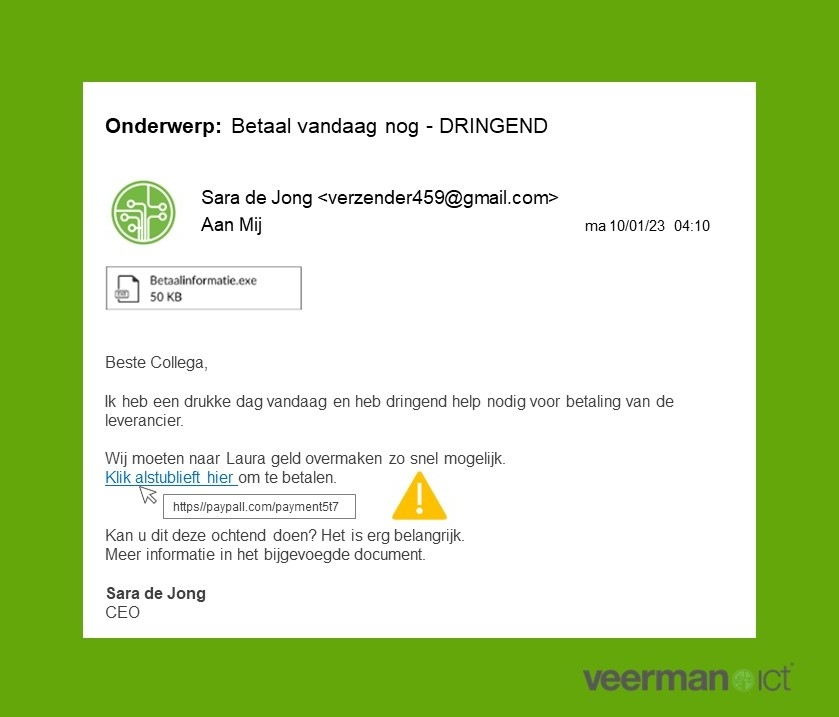

Is deze e-mail wel veilig? Deze 5 tips helpen je verder

Cybercriminelen worden steeds sociaal vaardiger waardoor een valse e-mail bijna nauwelijks meer te onderscheiden is van een e-mail die veilig is. Met deze 5 tips leer je hoe je snel een e-mail kunt beoordelen en veilig kunt blijven e-mailen!